Heute werde ich versuchen, die Unterschiede zwischen RAW- und JPEG-Format zu erklären, damit Sie das richtige Format in der richtigen Situation auswählen können. Was ist RAW? Das RAW-Format ist ein Container, der alle vom Sensor erfassten Daten (Metadaten) ohne solche enthält Modifikation und ohne Farbprofil. Diese Daten können einfach in einer Fotobearbeitungssoftware geändert werden und… [Weiterlesen ...]

Archiv für Juli 2013

Die Unterschiede zwischen den Formaten JPEG und RAW-Foto

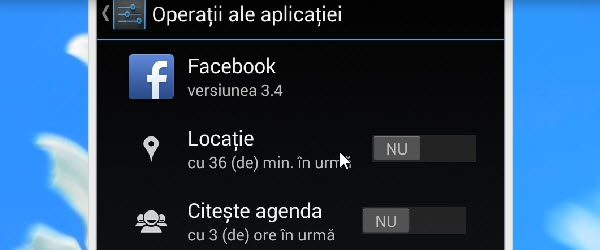

Neu im Android 4.3, Ändern von Berechtigungen, die von Anwendungen (App Ops)

Hallo Freunde, im heutigen Tutorial werden wir über die Neuigkeiten des neuen Android 4.3 Jelly Bean-Betriebssystems sprechen. Wie Sie wahrscheinlich bereits wissen, ist eine neue Version des Android-Betriebssystems verfügbar. Im heutigen Tutorial werden wir sehen, welche Optionen wir in der Betriebssystemoberfläche von Android 4.3 Jelly Bean haben und wie wir auf den Berechtigungsmanager zugreifen können… [Weiterlesen ...]

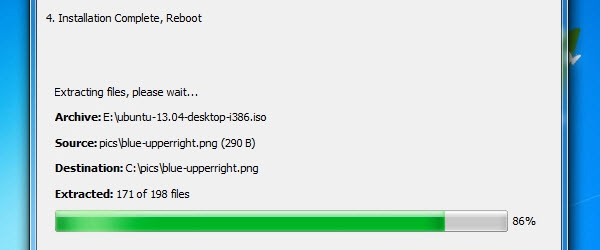

Wie Ubuntu Linux ohne CD bootfähigen USB-Stick zu installieren, ohne

Hallo Freunde, im heutigen Video-Tutorial werden wir sehen, wie wir ein Linux-Betriebssystem (in unserem Fall Ubuntu Linux) installieren können, ohne dass eine bootfähige CD, DVD oder ein USB-Stick erforderlich ist. Weil ich in der Vergangenheit ein Tutorial zum Installieren von Windows Vista, 7 oder 8 ohne DVD oder USB-Stick gemacht habe und Sie im Kommentarbereich nach der Installation von Linux gefragt haben… [Weiterlesen ...]

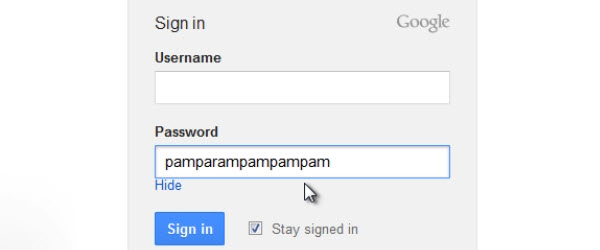

Zeigen Zeichen im Passwort in Firefox

Hallo Freunde, im heutigen Tutorial werden wir sehen, wie wir die Zeichen im Feld "Passwort" sehen können, wenn wir uns mit dem Mozilla Firefox-Browser bei verschiedenen Websites oder Webdiensten anmelden. Ich habe in der Vergangenheit ein Tutorial namens Browsersicherheit durchgeführt Wir können die Zeichen der Passwörter unter den Sternen sehen, in denen wir Ihnen dasselbe zeigen, aber die Methode war etwas mehr ... [Weiterlesen ...]

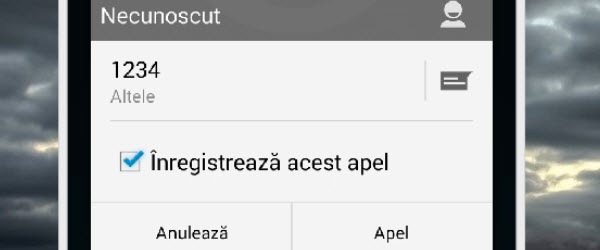

Aufnehmen von Telefongesprächen auf Android

Hallo Freunde, im heutigen Tutorial werden wir sehen, wie man einen Anruf auf Telefonen aufzeichnet, auf denen das Android-Betriebssystem ausgeführt wird. Von Anfang an möchte ich Ihnen sagen, dass Ihr Telefon erforderlich ist, um die in diesem Tutorial gezeigten Informationen in die Praxis umzusetzen verwurzelt sein (Wurzel haben). Über das, was root bedeutet oder wie man ein Smartphone rootet, haben wir mehr… [Weiterlesen ...]

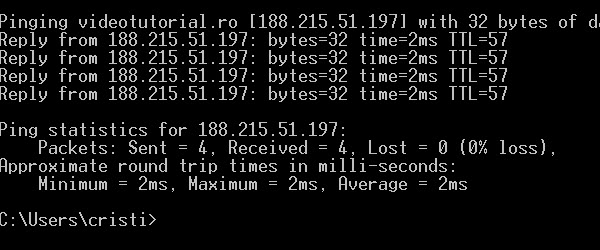

Wie man den Ping-Befehl Netzwerk zu beheben

Heute werden wir über den PING-Befehl in einem kleinen Dienstprogramm mit CLI-Schnittstelle (funktioniert nicht mit der Maus) sprechen, das auf den meisten Betriebssystemen verfügbar ist. Es hilft uns, die Ursache von Problemen in einem Netzwerk oder im Internet zu erkennen. Grundsätzlich ist PING ein leicht verständlicher Befehl. Das Äquivalent in der menschlichen Sprache wäre: Sind Sie da? Die Antwort kann JA oder keine sein. Alles abwechselnd… [Weiterlesen ...]

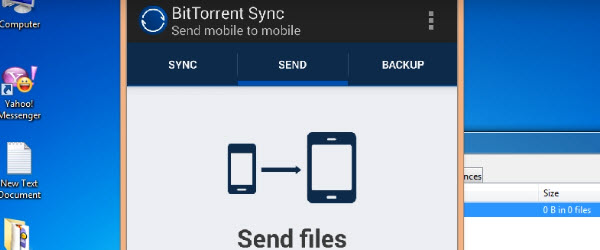

BitTorrent Sync, der beste Weg, um Dateien zu übertragen

Hallo Freunde, im heutigen Tutorial werden wir über eine äußerst interessante Anwendung namens BitTorrent Sync sprechen. Mit dieser Anwendung können wir Dateien mit Freunden teilen und Dateien mit anderen Geräten (Tablet, Laptop, PC, Smartphone) in einer sicheren Umgebung synchronisieren. Warum sage ich sicher? Weil die BitTorrent Sync-Anwendung das P2P-Protokoll verwendet… [Weiterlesen ...]

Einfache Maßnahmen zur Sicherung und Verkehrs Navigation verschlüsseln

Hallo Freunde, im heutigen Tutorial finden Sie einige Tipps für sichereres Surfen und verschlüsselten Datenverkehr bei Verwendung eines öffentlichen drahtlosen Netzwerks. Wenn mein Kollege Cristi im gestrigen Tutorial über Wireshark das Abfangen von Passwörtern in kostenlosen Wi-Fi-Netzwerken zeigt, wie einfach es für jemanden ist, die Daten, die wir heute auf einer Website eingeben, abzufangen… [Weiterlesen ...]

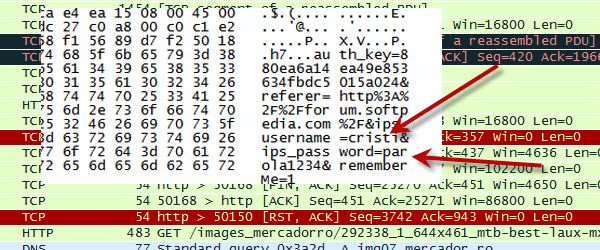

Wireshark, Stehlen von Passwörtern auf kostenlose Wi-Fi-Netzwerke

Heute werden wir etwas Besonderes tun, wir werden versuchen, die Anmeldedaten des Browsers mit Hilfe einer außergewöhnlichen Software namens Wireshark abzufangen. Ich werde Ihnen zeigen, wie leicht Sie Ihr Passwort und Ihren Benutzernamen verlieren können, wenn Sie sie verwenden, wenn Sie verbunden sind Diese Netzwerke sind das bevorzugte Ziel von Angreifern. Sie erfassen den gesamten Datenverkehr. [Weiterlesen ...]

Neueste Kommentare