Was ist das Video-Tutorial zum Ausschalten Ihres Android-Mikrofons und Ihrer Kamera? In diesem Tutorial erfahren Sie, wie Sie das Mikrofon und die Android-Kamera ausschalten. Es ist eine Notfallmaßnahme, die Sie ergreifen, wenn Sie vermuten, dass sich Spionagesoftware auf Ihrem Telefon befindet. Zusätzlich zum Blockieren des Spyware-Zugriffs auf die Kamera, das Mikrofon oder andere Sensoren bietet diese Methode zum Stoppen… [Weiterlesen ...]

So schalten Sie das Android-Mikrofon und die Kamera aus - SENSOREN AUSSCHALTEN

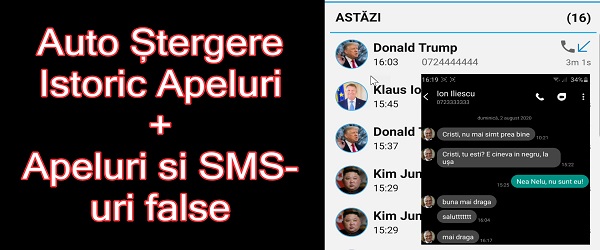

Verlauf automatisch löschen, bestimmte Kontakte und SMS sowie gefälschte Anrufe anrufen

Was ist das Video-Tutorial zum Löschen des Anrufverlaufs bestimmter Kontakte? Im Tutorial stelle ich eine Anwendung vor, die drei Funktionen hat: Verlauf automatisch löschen, bestimmte Kontakte aufrufen und gefälschte SMS und gefälschte Anrufe einfügen. Wie heißt die Anwendung zum automatischen Löschen des Anrufverlaufs bestimmter Kontakte? Die Anwendung heißt Anrufprotokollmonitor und wird von… nicht gefunden. [Weiterlesen ...]

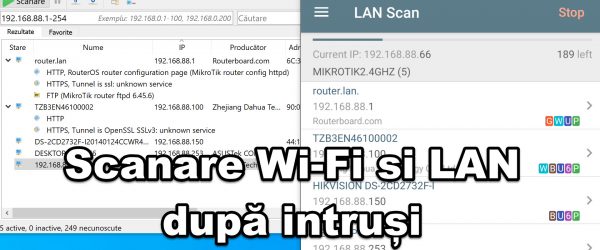

Wer ist mit Ihrem Netzwerk verbunden? - Alles sehen, was mit dem Netzwerk verbunden ist

Wer ist mit Ihrem Netzwerk verbunden? In diesem Video-Tutorial erfahren Sie, wie wir herausfinden können, wer mit den Geräten in unserem Netzwerk verbunden ist. Außerdem erfahren Sie, welche Geräte mit dem Netzwerk verbunden sind. Finden Sie heraus, wer Ihr Wi-Fi-Netzwerk stiehlt und wer mit Ihrem Netzwerk verbunden ist. Wann ist es hilfreich herauszufinden, welche Geräte mit unserem Netzwerk verbunden sind? Wenn Sie Ihre IP vergessen haben [Weiterlesen ...]

Spionage-Mikrofon-Detektor GPS-Tracker und Ortungsgeräte

GPS-Spionage-Tracker-Mikrofondetektor Wofür ist ein GPS-Tracker-Spionagemikrofon-Detektor gedacht? Wenn Sie eine wichtige Person sind oder einfach einen paranoiden Lebenspartner haben, werden Sie möglicherweise von einem Spionagemikrofon oder GPS-Tracker verfolgt. Deshalb benötigen Sie einen Spionagemikrofondetektor und GPS-Tracker. Nach welchem Prinzip funktioniert es? [Weiterlesen ...]

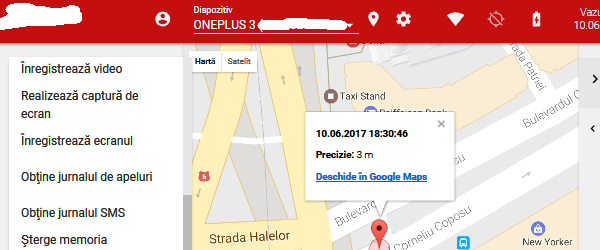

Wie ein gestohlenes Telefon zu finden und Reset - Diebstahl Anwendungen

So finden Sie ein gestohlenes und zurückgesetztes Telefon - Diebstahlsicherungsanwendungen Warum benötigen wir Diebstahlsicherungsanwendungen? Jetzt müssen wir nicht nur an Diebstahl denken. Es ist sehr wahrscheinlich, dass wir unser Telefon oft vergessen oder verlieren, wenn wir nach einem Picknick im Park, auf einer Bank, im Gras usw. laufen. Anti-Diebstahl-Anwendungen eignen sich aus verschiedenen Gründen auch zum Auffinden Ihres Telefons, aber ich denke ... [Weiterlesen ...]

Aufnehmen und Abhören Abstand Anrufe von jedem Telefon Android

Remote-Anrufaufzeichnung und -abfangen - wie geht das? Um Telefonanrufe aufzuzeichnen, verwenden wir ein Programm namens ACR, das kostenlos ist. Es ermöglicht uns, automatisch alle Anrufe oder nur bestimmte Anrufe aufzuzeichnen, wobei nach Kontakten gefiltert wird. ACR-Anrufaufzeichnungsanwendung. Es ist anscheinend eine Anwendung für Android [Weiterlesen ...]

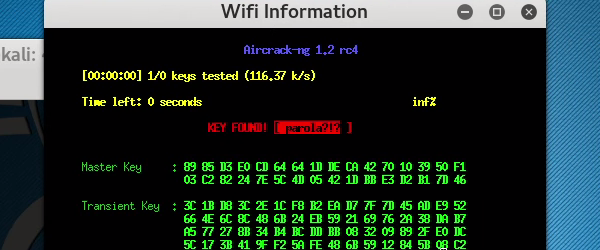

Wie jedes Passwort Wi-Fi, zu knacken superschnelle Social Engineering verwenden

So brechen Sie ein Wi-Fi-Passwort mithilfe von Social-Engineering-Techniken. Social Engineering ist die Technik, mit der Einzelpersonen oder Gruppen manipuliert werden, um etwas zu erreichen. Das jüngste Social-Engineering-Programm ist die "Unfallmethode", bei der der Angreifer die Fürsorge des Opfers für seine Angehörigen ausnutzt, um unangemessene Vorteile zu erzielen [Weiterlesen ...]

Neueste Kommentare