Einrichten der maximalen Sicherheit unter Windows Was ist das Tutorial "Einrichten der maximalen Sicherheit unter Windows"? In diesem Video-Tutorial erfahren Sie, wie Sie Konten unter Windows einrichten, damit Ihr Betriebssystem sicher ist. Einfache Einrichtung maximaler Sicherheit unter Windows. Der Fehler, den viele Windows-Benutzer machen. Zum Zeitpunkt der Installation… [Weiterlesen ...]

Einfache maximale Sicherheitseinstellung unter Windows - die Basis eines geschützten PCs

Wie man infizierte Websites und Viren nicht infiziert - Sandboxie

Wie man sich nicht auf infizierten Websites und Virenanwendungen infiziert - sandboxie Wie man sich nicht auf infizierten Websites und Virenanwendungen infiziert - sandboxie In den letzten Jahren haben sich die Menschen immer mehr mit Viren, Spyware und Viren befasst andere Schadprogramme eines neuen Typs, die immer ausgefeilter geworden sind und von a kaum abgefangen werden können [Weiterlesen ...]

USB-Stick-Passwort - tragbare Sicherheit

USB-Stick-Passwort USB-Stick-Passwort - tragbare Sicherheit Die Notwendigkeit, Ihre Daten sicher zu halten, wird immer wichtiger, insbesondere im Zusammenhang mit Datenlecks, unbegrenzter Datenerfassung oder Computerangriffen jeglicher Art. Unsere Daten sind fast zu 100% im digitalen Format. Die Leute beginnen zu erkennen (etwas spät), dass die Daten, die sie… [Weiterlesen ...]

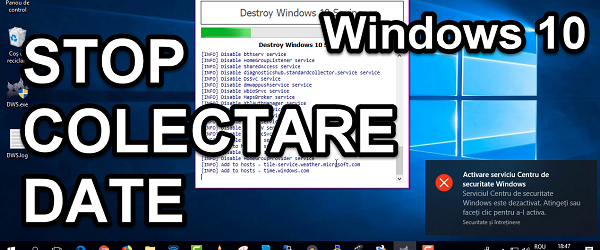

Wie hören Sie auf, Windows 10-Daten zu sammeln - es ist wie ein Aktenvernichter

Wie hört man auf, Windows 10-Daten zu sammeln, die wie ein Schweizer endeten? Die Daten werden mit einer beliebigen Methode erfasst. Die Datenerfassung ist zu einem globalen Sport geworden, der mit den größten Internetdienstanbietern konkurriert. Auf dem ersten Platz steht Google, gefolgt von Facebook und Microsoft. Danach sind diejenigen von Apple, Twitter, Amazon usw. schüchterner ... eee, lass es sich erholen ... [Weiterlesen ...]

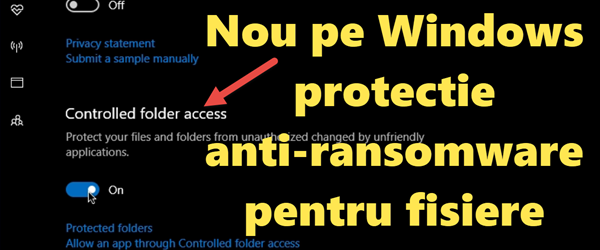

Anti-Ransomware Anti-Verschlüsselung NEW-Dateien in Windows Defender

NEU in Windows Defender Anti-Ransomware Anti-Dateiverschlüsselung Hallo Freunde, im heutigen Tutorial werden wir über die Sicherheit wichtiger oder wertvoller Dateien sprechen. Insbesondere werden wir sehen, wie wir unsere wertvollen Dateien vor Ransomware-Infektionen schützen können, die, sobald sie unseren Computer infiziert haben, alle Dateien verschlüsseln und sie somit verlieren. Kontrolliert… [Weiterlesen ...]

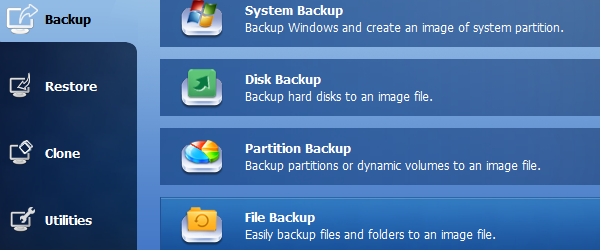

Die besten kostenlosen Backup - Aomei

Das beste kostenlose Sicherungsprogramm - AOMEI Backup ist wahrscheinlich die wichtigste Aktivität für die Datensicherheit. Leider sichern nicht alle von uns, wie wir sollten, und wir verlieren unsere Daten, oft ohne sie wiederherstellen zu können. Warum sichern - Das beste kostenlose Sicherungsprogramm - AOMEI - Um unsere Daten vor Hardwarefehlern zu schützen… [Weiterlesen ...]

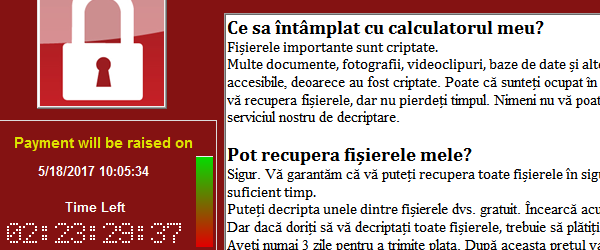

Infektion lebt mit WANNA CRY Ransomware und Methoden zum Schutz

Live-Infektion mit WANNA CRY Ransomware und Schutzmethoden Die zerstörerischste Computerinfektion der letzten Jahre ist eine Ransomware namens WannaCry. Woher kam WannaCry? Es ist nicht genau bekannt, woher es kam, aber es ist bekannt, dass es auf der Phase der Spyware basiert, die der NSA (American SRI) gestohlen wurde, für die die NSA… [Weiterlesen ...]

Vault-Galerie, Absichern und Ausblenden von privaten Fotos von Ihrem Telefon

Galerie-Tresor, Passwort und Ausblenden privater Fotos von Ihrem Telefon - Android-Anwendung Heutzutage, da praktisch keine Privatsphäre mehr besteht, ist es sehr schwierig, unsere privaten Daten von den neugierigen Augen der Cloud oder von Menschen in unserer Nähe fernzuhalten. Angenommen, Sie machen ein Foto mit Ihrem Telefon, wenn Sie sich in einer intimen Situation befinden. Das Bild wird gespeichert… [Weiterlesen ...]

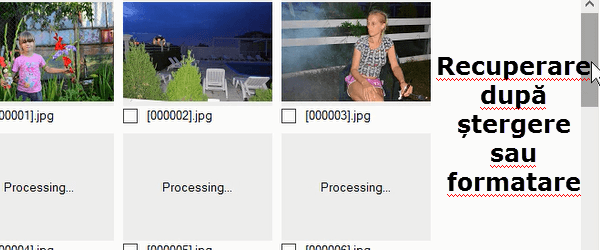

Versehentlich gelöschte Fotos und Dateien

Wiederherstellen gelöschter Fotos und Dateien Das Wiederherstellen gelöschter Fotos oder Dateien ist ein ernstes Problem, insbesondere heutzutage, wenn digitale Dokumente auf einer Festplatte, einer SSD, einer CD, einer DVD oder einem USB-Stick gespeichert sind. Früher oder später wird jeder von uns den Fehler machen, versehentlich wichtige Dateien zu löschen. Glücklicherweise wurden die Daten von einer Festplatte, SSD, Stick, gelöscht [Weiterlesen ...]

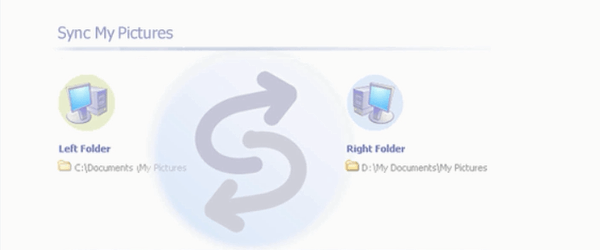

Automatisches Speichern von Fotos und Dokumente sicher mit SyncToy

... Aktualisiertes Tutorial ... Fotos und Dokumente automatisch speichern, sicher mit SyncToy Hallo Freunde, in diesem Video-Tutorial werden wir über die SyncToy-Anwendung sprechen. Diese Ordner-Synchronisierungssoftware wird von Microsoft erstellt und kostet nichts, jeder kann Download von der Microsoft-Website oder von videotutorial.ro am Ende dieses Einführungstextes oben… [Weiterlesen ...]

Neueste Kommentare