Private Bilder in einem gesperrten Ordner ausblenden Worum geht es in der Anleitung „Private Bilder in einem gesperrten Ordner ausblenden“? In diesem Video-Tutorial mit dem Titel „Private Fotos in einem gesperrten Ordner ausblenden“ zeige ich Ihnen eine Methode, mit der Sie Ihre privaten Fotos aus der Galerie in einen gesperrten Ordner verschieben können, den Sie nur mit Ihrem Fingerabdruck öffnen können. Diese Methode von … [Weiterlesen ...]

Verstecken Sie private Bilder in einem gesperrten Ordner – getrennt von der Galerie

Betrügerische Nachrichten mit unadressierten Paketen – so erkennen wir es

Worum geht es in dem Video-Tutorial „Betrügerische Nachrichten mit unadressierten Paketen“? In diesem Video-Tutorial „Betrügerische Nachrichten mit unadressierten Paketen“ erfahren wir, wie wir feststellen können, ob eine E-Mail oder SMS, in der behauptet wird, wir hätten ein Paket zu erhalten, legitim ist, obwohl wir es nicht waren Ich erwarte kein Paket. Manche Leute erhalten betrügerische Nachrichten mit: „Sie müssen ein Paket empfangen, aber...“ [Weiterlesen ...]

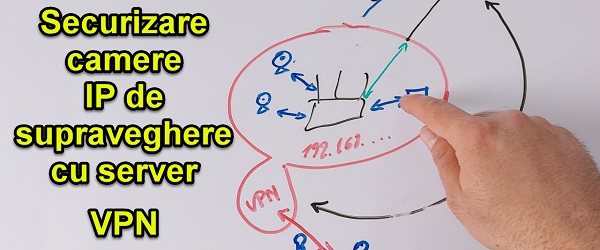

Sicherheit von IP-Kameras mit VPN-Server - Portweiterleitung an Kameras STOPPEN

Sichern von IP-Kameras mit VPN-Server Was ist das Video-Tutorial zum Sichern von IP-Kameras mit VPN-Server? Im Video-Tutorial IP-Kameras mit VPN-Server sichern zeige ich Ihnen, wie Sie Ihre Überwachungskameras sichern können, damit niemand aus dem Internet darauf zugreifen kann. Überwachungskameras sind mit dem lokalen Netzwerk verbunden Wenn Sie eine Verbindung herstellen a [Weiterlesen ...]

Detektor betrügerische Verwendung von Mikrofon und Kamera auf Android-Handys

Worum geht es im Tutorial zum Betrugsmikrofon- und Kameranutzungsdetektor? In diesem Video-Tutorial stelle ich einen Detektor für die betrügerische Verwendung von Mikrofon und Kamera vor, dh eine Anwendung, die erkennt und notiert, wann Kamera und Mikrofon auf Android-Handys verwendet werden. Warum sollten wir wissen wollen, wann die Kamera und das Mikrofon des Telefons verwendet werden? [Weiterlesen ...]

Einfache maximale Sicherheitseinstellung unter Windows - die Basis eines geschützten PCs

Einrichten der maximalen Sicherheit unter Windows Was ist das Tutorial "Einrichten der maximalen Sicherheit unter Windows"? In diesem Video-Tutorial erfahren Sie, wie Sie Konten unter Windows einrichten, damit Ihr Betriebssystem sicher ist. Einfache Einrichtung maximaler Sicherheit unter Windows. Der Fehler, den viele Windows-Benutzer machen. Zum Zeitpunkt der Installation… [Weiterlesen ...]

Wie man infizierte Websites und Viren nicht infiziert - Sandboxie

Wie man sich nicht auf infizierten Websites und Virenanwendungen infiziert - sandboxie Wie man sich nicht auf infizierten Websites und Virenanwendungen infiziert - sandboxie In den letzten Jahren haben sich die Menschen immer mehr mit Viren, Spyware und Viren befasst andere Schadprogramme eines neuen Typs, die immer ausgefeilter geworden sind und von a kaum abgefangen werden können [Weiterlesen ...]

Wie können Sie herausfinden, ob jemand am Computer war und was er getan hat

So finden Sie heraus, ob jemand Ihren Computer betreten hat und was er getan hat Finden Sie heraus, wer Ihren Computer betreten hat und was er getan hat Sicherlich wissen wir alle, dass wir das Kennwort auf dem Computer ablegen müssen, aber die meiste Zeit müssen wir es tun Um zuzugeben, dass es an uns liegt, jedes Mal das Passwort einzugeben, verlassen wir den Computer ohne Passwort und natürlich kann jeder… [Weiterlesen ...]

So können Sie herausfinden, ob Ihre E-Mail-Adresse und Ihr Passwort Hacker sind

Woher wissen Sie, ob Ihre E-Mail-Adresse und Ihr Passwort gehackt wurden? Woher wissen Sie, ob Ihre E-Mail-Adresse und Ihr Passwort gehackt wurden? Heutzutage ist es immer schwieriger, unsere Daten sicher zu verwahren. vor allem die E-Mail-Adresse und das Passwort, die wir überall verwenden. Wenn wir ein Konto erstellen, haben wir blindes Vertrauen Jedes Mal, wenn Sie ein Konto erstellen, müssen Sie sich selbst "legitimieren" ... [Weiterlesen ...]

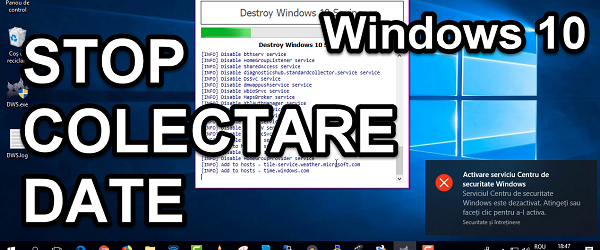

Wie hören Sie auf, Windows 10-Daten zu sammeln - es ist wie ein Aktenvernichter

Wie hört man auf, Windows 10-Daten zu sammeln, die wie ein Schweizer endeten? Die Daten werden mit einer beliebigen Methode erfasst. Die Datenerfassung ist zu einem globalen Sport geworden, der mit den größten Internetdienstanbietern konkurriert. Auf dem ersten Platz steht Google, gefolgt von Facebook und Microsoft. Danach sind diejenigen von Apple, Twitter, Amazon usw. schüchterner ... eee, lass es sich erholen ... [Weiterlesen ...]

Neueste Kommentare