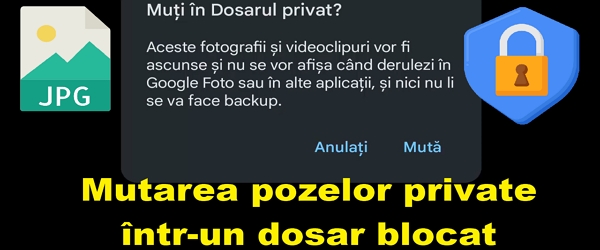

Private Bilder in einem gesperrten Ordner ausblenden Worum geht es in der Anleitung „Private Bilder in einem gesperrten Ordner ausblenden“? In diesem Video-Tutorial mit dem Titel „Private Fotos in einem gesperrten Ordner ausblenden“ zeige ich Ihnen eine Methode, mit der Sie Ihre privaten Fotos aus der Galerie in einen gesperrten Ordner verschieben können, den Sie nur mit Ihrem Fingerabdruck öffnen können. Diese Methode von … [Weiterlesen ...]

Verstecken Sie private Bilder in einem gesperrten Ordner – getrennt von der Galerie

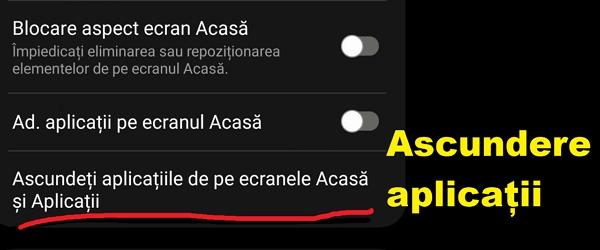

Installierte Apps auf Samsung-Handys ausblenden

Worum geht es in der Videoanleitung „Installierte Apps auf Samsung-Handys ausblenden“? In diesem Video-Tutorial „Installierte Anwendungen auf Samsung-Telefonen ausblenden“ zeige ich Ihnen, wie Sie installierte Anwendungen auf Samsung-Telefonen ausblenden, ohne einen Launcher eines Drittanbieters zu verwenden. Warum installierte Anwendungen ausblenden? Die Antwort liegt auf der Hand und die Gründe dafür sind … [Weiterlesen ...]

WhatsApp-Einzelansicht-Videobilder, die gelöscht werden, sobald sie gesehen werden

WhatsApp-Einzelansicht-Videobilder Was ist das Video-Tutorial zu WhatsApp-Einzelansicht-Videobildern? In diesem Video-Tutorial „WhatsApp-Einzelansicht-Videobilder“ stelle ich Ihnen die Funktion in WhatsApp vor, die Einzelansicht genannt wird. Was macht die Single View-Funktion in WhatsApp? Die Grundidee der Einzelanzeigefunktion besteht darin, ein Bild oder Video zu senden und… [Weiterlesen ...]

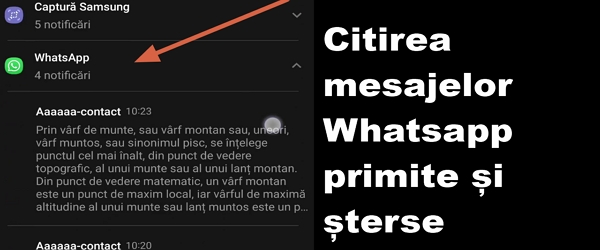

So zeigen Sie empfangene und gelöschte Nachrichten in WhatsApp an

Was ist das Video-Tutorial zum Anzeigen empfangener und gelöschter Nachrichten von WhatsApp? In diesem Tutorial präsentiere ich Ihnen eine einfache Möglichkeit, wie Sie empfangene und gelöschte Nachrichten von WhatsApp anzeigen können. Wie machen wir das? Ganz einfach, über den Benachrichtigungsverlauf. So zeigen Sie empfangene und gelöschte WhatsApp-Nachrichten an. Empfangene und gelöschte WhatsApp-Nachrichten können nicht mehr angezeigt werden. [Weiterlesen ...]

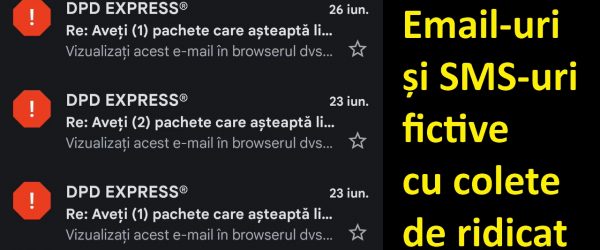

Betrügerische Nachrichten mit unadressierten Paketen – so erkennen wir es

Worum geht es in dem Video-Tutorial „Betrügerische Nachrichten mit unadressierten Paketen“? In diesem Video-Tutorial „Betrügerische Nachrichten mit unadressierten Paketen“ erfahren wir, wie wir feststellen können, ob eine E-Mail oder SMS, in der behauptet wird, wir hätten ein Paket zu erhalten, legitim ist, obwohl wir es nicht waren Ich erwarte kein Paket. Manche Leute erhalten betrügerische Nachrichten mit: „Sie müssen ein Paket empfangen, aber...“ [Weiterlesen ...]

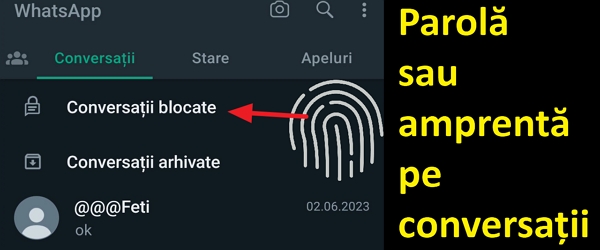

Verstecken und Passwort-Chat auf WhatsApp – Passwort oder Fingerabdruck

Worum geht es in dem Video-Tutorial „Verbergen und Passen einer Konversation auf WhatsApp“? Im Video-Tutorial „Verstecken und Passen einer Konversation auf WhatsApp“ zeige ich Ihnen, wie Sie eine Konversation auf WhatsApp ausblenden und mit einem Fingerabdruck oder Passwort schützen. Warum eine Konversation auf WhatsApp ausblenden? ? Warum haben wir Vorhänge, Vorhänge, Zäune, Badezimmertüren :-) und andere Dinge ... [Weiterlesen ...]

Mikrotik hAP ax3 Router Test ausgezeichnet – sehr gute Geschwindigkeit auf USB

Worum geht es in diesem Videotest: Mikrotik hAP ax3 testet einen großartigen Router? Mikrotik hAP ax3 exzellenter Router Test - In diesem Test stelle ich einen WiFi 6 Router von Mikrotik Modell hAP ax3 vor. Es ist Teil der AX1800-Klasse, verfügt jedoch über einige Top-Spezifikationen und einige atemberaubende USB-Geschwindigkeiten. Was ist Mikrotik? Mikrotik ist ein europäisches Unternehmen... [Weiterlesen ...]

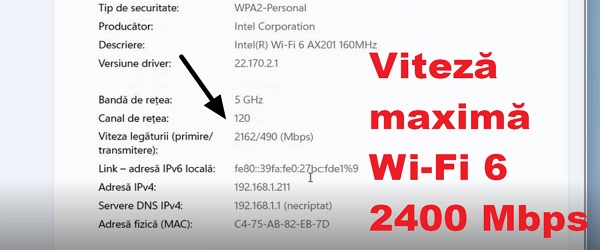

So erreichen Sie 2400 Mbit/s im WLAN - und wie Sie Ihren Router auf 160 MHz einstellen

Worum geht es im Tutorial So erreichen Sie 2400 Mbit / s im WLAN Im Video-Tutorial So erreichen Sie 2400 Mbit / s im WLAN Wir werden sehen, wie Sie die Geschwindigkeit von 2400 Mbit / s erreichen, wenn Sie einen Wi-Fi 6 AX 3000-Router verwenden eines beliebigen Herstellers, der aber die Kanalbreite von 160 Mhz unterstützt. Was ist ein Wi-Fi-Kanal? Ein WLAN-Kanal ist ein bestimmter Frequenzbereich, der von… [Weiterlesen ...]

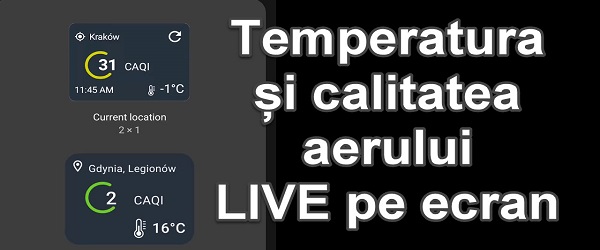

Temperatur- und Luftqualitäts-Widget – ECHTE LIVE-VERSCHMUTZUNG

Worum geht es im Video-Tutorial zum Temperatur- und Luftqualitäts-Widget? In diesem Video-Tutorial „Temperatur- und Luftqualitäts-Widget“ stelle ich Ihnen die praktischste Methode vor, um herauszufinden, wie genau die Außentemperatur ist und wie die Live-Luftqualität ist. Wie können wir ein Live-Widget für Lufttemperatur und Luftqualität haben? Airly ist ein… [Weiterlesen ...]

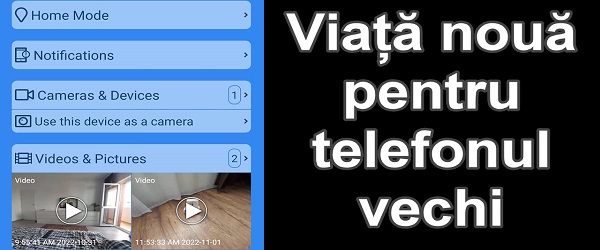

Presence verwandelt Ihr Telefon in eine IP-Kamera – werfen Sie Ihr altes Telefon nicht weg!

Presence macht eine IP-Kamera aus dem Telefon Worum geht es in dem Video-Tutorial Presence macht eine IP-Kamera aus dem Telefon? In diesem Video-Tutorial stelle ich Presence vor, eine Anwendung, die Ihr Telefon in eine IP-Kamera verwandelt. In der Praxis werde ich Ihnen zeigen, wie Sie ein Überwachungssystem mit nur einem oder mehreren Telefonen aufbauen können. Was macht die Presence-App? Präsenz ist ein … [Weiterlesen ...]

Neueste Kommentare