Temporäre E-Mail, der permanente E-Mail-Sparer Jeder, der eine E-Mail-Adresse verwendet, weiß, dass das E-Mail-Postfach nach einiger Zeit mit Spam (unerwünschte E-Mail) mit allen Arten von Angeboten gefüllt ist oder wer welche Produkte kennt. Wir geraten in diese Situation, weil wir im Laufe der Zeit unsere E-Mail-Adresse zu leichtfertig verwendet und alles hinterlassen haben [Weiterlesen ...]

Alle Karten sind falsch - Rumänien ist Großbritannien

Alle Karten sind falsch Alle Karten sind falsch! Wussten Sie, dass wir unser ganzes Leben lang fehlerhafte Karten studiert haben, die eine verzerrte Projektion des Globus darstellen? Als ich es herausfand, konnte ich es nicht glauben - die Projektion der Erde, die sphärisch ist, auf einer 2D-Ebene, dh auf einer Karte, ist ohne Verzerrung unmöglich. Aktuelle Karten sind schlecht für ... [Weiterlesen ...]

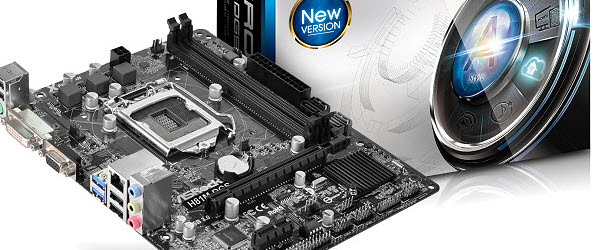

Leistungsstarke Computer-Setup, ruhig und erschwinglich

Hallo Freunde, heute werden wir einen Computer wie ein Buch konfigurieren, ein System, mit dem jedes Spiel und jede Anwendung problemlos ausgeführt werden kann. Es ist Zeit zu Hause zu bleiben und wir brauchen einen Computer, der sich schnell bewegen kann, ein wenig kostet und etwas leise ist. Denn warum nicht zugeben, als ob wir nicht länger warten möchten, leben wir auf Hochtouren. Vor ein paar Jahren zu [Weiterlesen ...]

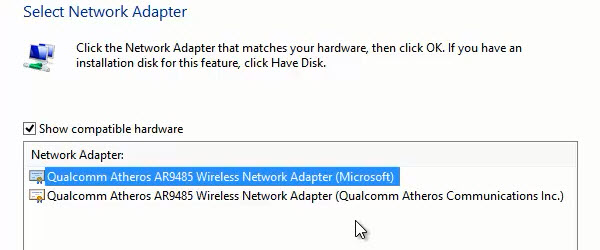

Die Lösung des Problems von Windows 8.1 Wireless Connection Begrenzt

Hallo Freunde, heute werden wir das Problem mit der drahtlosen Verbindung unter Windows 8 oder 8.1 "Eingeschränkte Verbindung" oder "Keine Verbindung" lösen. Auch wenn es nicht offiziell anerkannt ist, ist dies ein Fehler in den neuen Betriebssystemen Windows 8 und 8.1. Benutzer, die Windows 8 oder 8.1 verwenden, erhalten irgendwann eine Nachricht über die drahtlose Verbindung, anstatt "Verbunden" oder ... [Weiterlesen ...]

Kaspersky Pure, mehr als eine Sicherheitssuite, absolute Sicherheit - Video-Tutorial

Hallo Freunde, heute werde ich Ihnen das beste Produkt für Privatanwender aus dem Portfolio von Kaspersky vorstellen. Dieses Produkt heißt Kaspersky Pure und vervollständigt die Produktpalette. Es befindet sich auf höchstem Niveau. Dieser Ort ist bis gestern Kaspersky Internet Security oder KIS: Auf den ersten Blick ist Kaspersky Pure einfach zu bedienen, sage ich zuerst ... [Weiterlesen ...]

Tutorial, wie man zum Download Torrents (Bit Torrent-Datei-Typ)!

Viele von Ihnen fragen sich, wie Sie Filme und Musik aus dem Internet herunterladen oder wie Sie Musik und Filme mit anderen als den allen bekannten Methoden (FTP, Direktverbindung, http und andere) abrufen können. auf mich von den Unterstützern des Direct Conect-Download-Protokolls (odc, apex-dc, dc ++, strong-dc). Das folgende Tutorial wird… [Weiterlesen ...]

Video-Tutorial, wie man verwenden: Kopieren, Einfügen, Ausschneiden und löschen

Ich bin überzeugt, dass viele von Ihnen diesen Titel des Video-Tutorials überprüfen werden, aber denken Sie, dass Sie alle Anfänger waren und nicht wussten, wie man die Befehle zum Kopieren, Einfügen, Ausschneiden oder Löschen verwendet. Dieses Tutorial ist Teil einer Reihe von Tutorials für Anfänger, die kürzlich ihren Computer genommen haben und in ihrem Leben noch nie einen Computer benutzt haben. Was, sie haben kein Recht ... [Weiterlesen ...]

Neueste Kommentare