Was ist das Video-Tutorial zum Ausschalten Ihres Android-Mikrofons und Ihrer Kamera? In diesem Tutorial erfahren Sie, wie Sie das Mikrofon und die Android-Kamera ausschalten. Es ist eine Notfallmaßnahme, die Sie ergreifen, wenn Sie vermuten, dass sich Spionagesoftware auf Ihrem Telefon befindet. Zusätzlich zum Blockieren des Spyware-Zugriffs auf die Kamera, das Mikrofon oder andere Sensoren bietet diese Methode zum Stoppen… [Weiterlesen ...]

So schalten Sie das Android-Mikrofon und die Kamera aus - SENSOREN AUSSCHALTEN

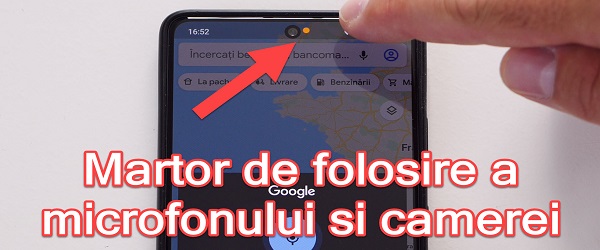

Detektor betrügerische Verwendung von Mikrofon und Kamera auf Android-Handys

Worum geht es im Tutorial zum Betrugsmikrofon- und Kameranutzungsdetektor? In diesem Video-Tutorial stelle ich einen Detektor für die betrügerische Verwendung von Mikrofon und Kamera vor, dh eine Anwendung, die erkennt und notiert, wann Kamera und Mikrofon auf Android-Handys verwendet werden. Warum sollten wir wissen wollen, wann die Kamera und das Mikrofon des Telefons verwendet werden? [Weiterlesen ...]

Wie man infizierte Websites und Viren nicht infiziert - Sandboxie

Wie man sich nicht auf infizierten Websites und Virenanwendungen infiziert - sandboxie Wie man sich nicht auf infizierten Websites und Virenanwendungen infiziert - sandboxie In den letzten Jahren haben sich die Menschen immer mehr mit Viren, Spyware und Viren befasst andere Schadprogramme eines neuen Typs, die immer ausgefeilter geworden sind und von a kaum abgefangen werden können [Weiterlesen ...]

Wie kann ich den Missbrauch von BITCOIN auf Ihrem PC verhindern?

So blockieren Sie missbräuchliches BITCOIN-Mining auf dem PC Was ist mit missbräuchlichem BITCOIN-MINING? In letzter Zeit suchen Hacker aufgrund des ständig steigenden Preises von BITCOIN nach immer interessanteren Methoden für den Abbau von BITCOIN. Die letzte Methode besteht darin, die Rechenleistung mehrerer Computer über Software oder Web-Skripte zu nutzen, die… [Weiterlesen ...]

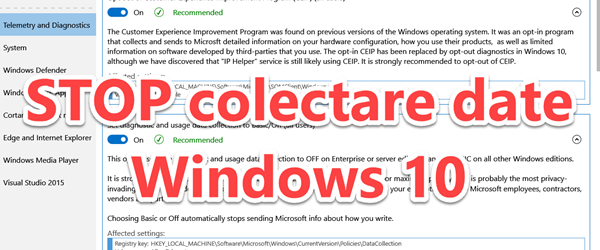

STOP-Invasion der Privatsphäre auf der Microsoft Windows 10

STOPPEN Sie die Verletzung der Privatsphäre von Microsoft unter WINDOWS 10 Worum geht es in diesem Tutorial? In diesem Tutorial werde ich Ihnen zeigen, wie Sie alle Einstellungen deaktivieren können, die Ihre Privatsphäre unter Windows 10 durch Microsoft verletzen, indem Sie Nutzungsdaten, Browsing, Einstellungen, Standort usw. massiv erfassen. Stoppen Sie die Verletzung der Privatsphäre auf WINDOWS 10 durch… [Weiterlesen ...]

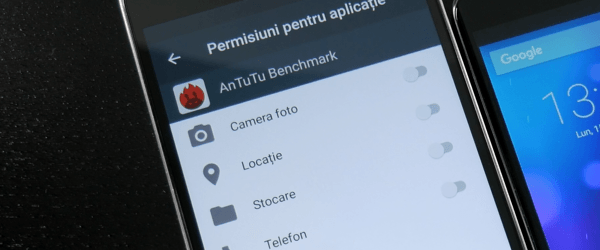

Android Berechtigungen 6 Eibisch

Mit dem Start von Android 6 Marshmallow hat dieses mobile Betriebssystem detaillierte Einstellungen für Anwendungsberechtigungen erhalten. Funktion, die auf Android lange erwartet wurde; wie es schon auf iOS war. Mit den neuen Einstellungen können wir detailliert steuern, wie weit sich die "Tentakel" -Anwendungen dehnen können. Meistens bitten die Anwendungen vergeblich um Erlaubnis, nicht um Erlaubnis [Weiterlesen ...]

DNS-Poisoning-Methode häufig von Hackern verwendet,

DNS-Vergiftung ist eine Methode, mit der Hacker den Eindruck erwecken, die Kontrolle über bestimmte bekannte oder unbekannte Sites übernommen zu haben. DNS ist das Protokoll, das die Verbindung zwischen dem Domainnamen und der IP-Adresse herstellt, da jede Site auf dieser Welt eine hat. Oder Weitere IP-Adressen. Wenn wir den Browser "google.com" eingeben, hat unser Computer drei Möglichkeiten, die Adresse zu finden ... [Weiterlesen ...]

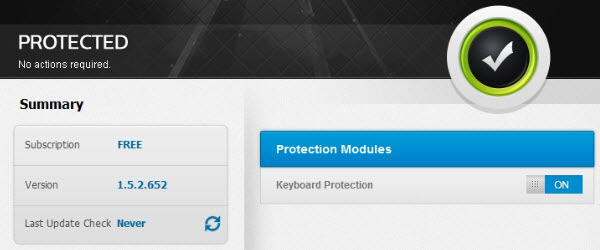

Zemana AntiLogger oder wie wir uns vor Datendiebstahl und Spionagesoftware schützen können - Video-Tutorial

Hallo Freunde, im heutigen Tutorial werden wir über die Maßnahmen sprechen, die wir gegen Datendiebstahl ergreifen können. Die gefährlichsten Infektionen sind Keylogger, eine Software, die aufzeichnen kann, was wir auf der Tastatur eingeben. Keylogger können von den einfachsten, leicht rückverfolgbaren bis zu den komplexesten und sehr schwer zu identifizierenden reichen. Sie können auch in… [Weiterlesen ...]

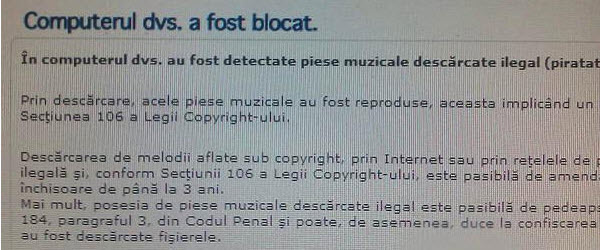

Beseitigen Sie Ransomware-Infektionen mit MalwareBytes - Video-Tutorial

Hallo Freunde, im heutigen Tutorial werden wir über Malwarebytes unter den Bedingungen sprechen, unter denen wir mit einer Ransomware infiziert wurden. In jüngerer Zeit kursiert im Internet eine neue Art von Infektion, die das Surfen des Benutzers blockiert, indem er zu einer Site umgeleitet wird, auf der die Meldung "Ihr Computer wurde blockiert" angezeigt wird, die ihn darüber informiert, dass er illegal Inhalte heruntergeladen hat. [Weiterlesen ...]

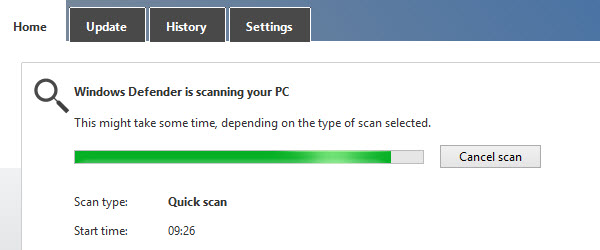

Windows 8 wird in Premiere für Microsoft mit einem vorinstallierten Antiviren-Video-Tutorial geliefert

Hallo Freunde, in diesem Video-Tutorial werden wir über das unter Windows 8 vorinstallierte Antivirenprogramm sprechen. Ja, Sie haben richtig gehört. Zum ersten Mal hat Microsoft ein Antivirenprogramm in das Windows-Betriebssystem integriert. Das Antivirenprogramm in Windows 8 heißt Defender und Sie alle Es kam mir bekannt vor, ich versichere Ihnen, es geht nicht um den alten Verteidiger, der eigentlich eine Antispyware war. ... [Weiterlesen ...]

Neueste Kommentare